Первыми жертвами атаки стали украинские компании: кабинет министров Украины, МВД, Минкульт, Минфин, почтовые службы, мобильные операторы Vodafone и Киевстар, банки, СМИ, Киевский метрополитен, Украинские железные дороги, аэропорт "Борисполь". Из-за атаки отключилась система мониторинга радиационного фона Чернобыльской АЭС. Мониторинг проводят в ручном режиме, радиационной опасности нет.

В России пострадали компании"Роснефть", "Башнефть", Mondelеz International, Mars, Nivea, банк "Хоум кредит" и другие.

Жертвы в других странах — крупнейшая в мире рекламная компания WPP, американская фармацевтическая компания Merck & Co, крупный датский грузоперевозчик Maersk и другие.

Заражение происходит через фишинговые сообщения (файл Петя.apx) или обновления бухгалтерской программы M.E.doc. Затем вирус распространяется по локальной сети "через DoblePulsar и EternalBlue, аналогично методам WannaCry.

Он распространяется с высокой скоростью, и если внутри сети заражен один компьютер, то заражаются все.

Эксперты пока не пришли к единому мнению относительно происхождения нового вируса, но многие считают, что это известный ранее вирус Petya или его новая модификация. Он использует украденную у АНБ программу, которая позволяет распространяться вирусу по всей корпоративной сети.

В "Лаборатории Касперского" заявили, что вирус-вымогатель не принадлежит к ранее известным семействам вредоносного программного обеспечения и назвали его NotPetya. Достоверно известно, что появился он 18 июня.

В качестве профилактики эксперты советуют вовремя устанавливать обновления для операционных систем и проверять файлы, полученные по электронной почте.

Специалисты Positive Technologies говорят, что остановить шифровальщика можно создав файл "C:\Windows\perfc (perfc — файл без расширения).

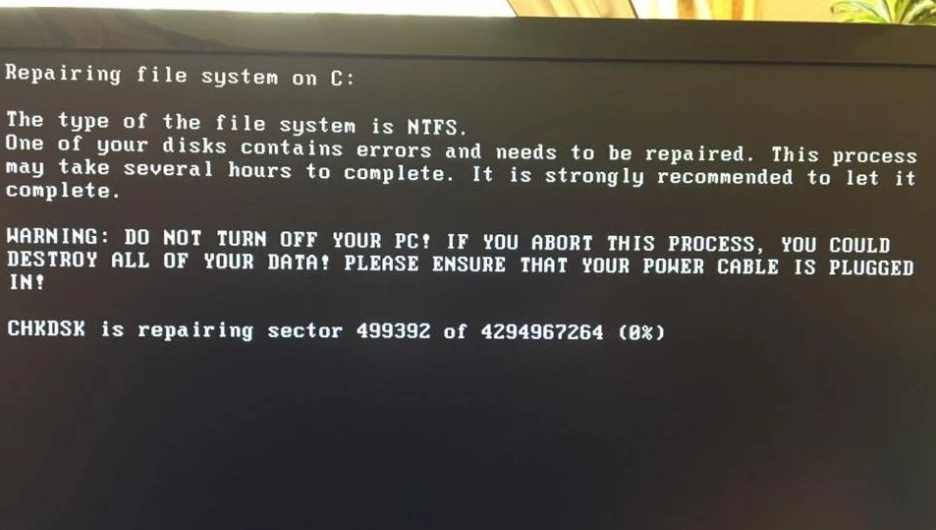

Если вы увидели перезагрузку компьютера и начало процесса „проверки диска“, нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD или USB-диска даст доступ к файлам.

Продвинутым администраторам советуют временно отключить протокол передачи данных в сети Server Message Block (SMB).

Если же компьютеры оказались заражены — не платить злоумышленникам. Нет никакой гарантии, что, получив оплату, они расшифруют файлы.